ssh 설치 유무 확인

# rpm -qa | grep ssh*

나는 ssh가 설치되어 있었다.

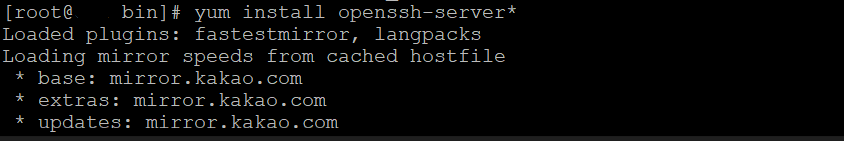

ssh 설치

# yum install [설치할 openssh 패키지]

혹시 몰라 다시 openssh-server를 다시 설치하였다.

만일, 서버가 설치되어 있지 않다면 openssh-server*를 설치하고, 클라이언트가 설치되어 있지 않다면 openssh-clients*를 설치하면 된다.

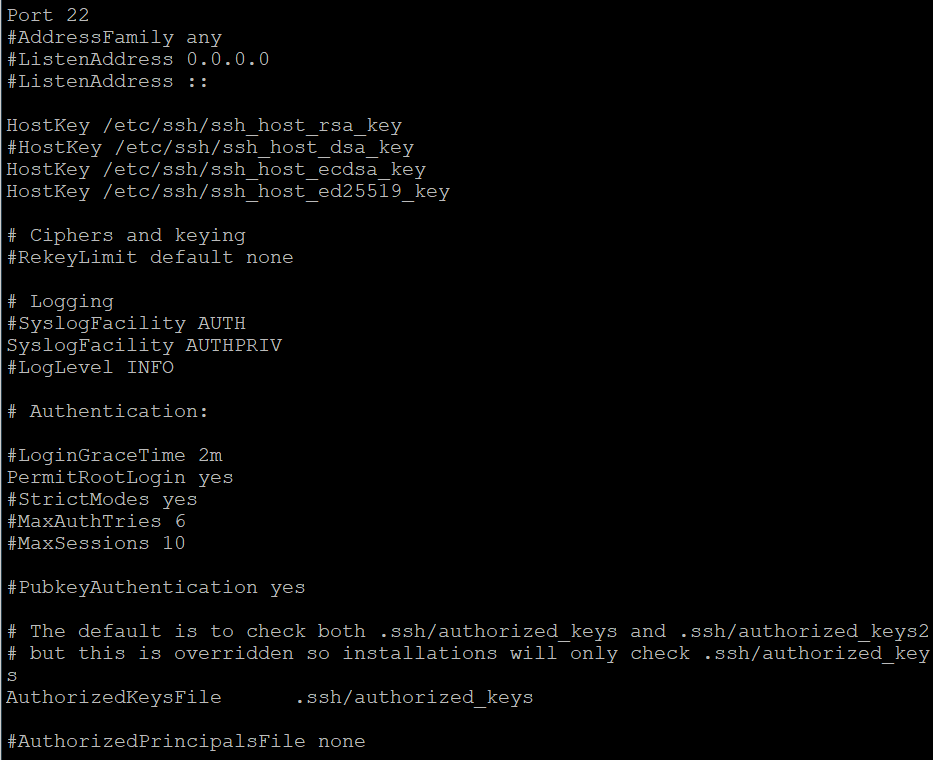

ssh 설정파일 편집

# vi /etc/ssh/sshd_config

- PermitRootLogin : root 계정으로의 로그인 허용 여부를 설정한다. yes는 허용, no는 차단하는 것이다.

나는 테스트를 위한 것이므로 root 계정으로의 로그인을 허용하였다.

ssh 자동실행 등록 및 시작, 상태 확인

-- ssh 자동실행 등록

# systemctl enable sshd

-- ssh 재시작 (sshd_config 파일을 수정했으면 재시작해야 한다.)

# systemctl restart sshd

-- ssh 상태 확인

# systemctl status sshd

ssh 상태를 확인했을 때 active (running) 상태이면 ssh가 실행되고 있다는 것이다.

ssh 접속

# ssh [-p 포트번호] 계정@ip

포트번호는 입력해도 되고 안해도 된다.

중간에 Are you sure you want to continue connecting (yes/no)? 라는 질문이 뜨는데 '접속하려는 게 확실하냐?' 라는 뜻이니 당연히 yes를 입력한다. 이때, yes를 입력 후 접속하게 되면 ~/.ssh/known_hosts에 ssh로 접속하려고 한 계정 정보가 등록되고, 다시 접속 시도할 때는 같은 질문을 묻지 않는다.

그 다음 해당 계정에 대한 비밀번호를 입력하면 접속 완료된다.

나는 root 계정의 ip로 ssh 접속 시도하였고 해당 계정의 비밀번호를 입력하니 접속되었다. (맨 마지막 라인을 보면 cc로 접속된 것을 볼 수 있다.)

cf) ~/.ssh/known_hosts

192.168.3.xxx에 대한 정보가 암호화하여 등록된 것을 확인할 수 있다.

ssh-keyscan을 이용한 여러 host 등록

앞서 작성된 host 등록 과정은 host 수가 적을 때는 괜찮지만 host 수가 많아지면 굉장히 번거로울 수 있다. 이때엔 ssh-keyscan을 사용하는 것이 좋다.

# ssh-keyscan -t rsa -f [host 목록 파일명] >> ~/.ssh/known_hosts

host 목록을 작성해놓은 파일을 만들어 known_hosts 파일에 입력시키면 한번에 host를 암호화하여 등록할 수 있다.